Die höchste Sicherheitsstufe für einen Computer besteht darin, dass er einen Luftspalt aufweist. Nur so kann die Wahrscheinlichkeit, dass der Computer gehackt wird, so nahe wie möglich bei Null liegen. Alles andere und ein engagierter Hacker werden sich irgendwie darauf einlassen.

Warum sollte ich einen Computer lüften wollen?

Die durchschnittliche Person muss keinen Computer lüften. Dies ist hauptsächlich die Domäne von Unternehmen und Regierungen. Für eine Regierung könnte es sich um ein sensibles Datenbank -Projekt oder um die Kontrolle eines Waffensystems handeln. Für ein Unternehmen könnte es Geschäftsgeheimnisse, Finanzinformationen oder einen industriellen Prozess enthalten. Aktivistengruppen kann dies auch tun, um zu verhindern, dass die Arbeit beendet wird.

Sie machen sich wahrscheinlich keine Sorgen um diese Dinge, wenn Sie nur einen Heimcomputer verwenden. Wenn Sie jedoch nur eine oder zwei dieser Maßnahmen implementieren, wird Erhöhen Sie Ihre Sicherheit dramatisch.

Was ist ein Luftspalt?

Wenn Sie lüften Lücke ein Computer Es gibt nichts zwischen dem Computer und dem Rest der Welt als Luft. Seit WiFi hinzukommt, hat sich das natürlich dahingehend geändert, dass überhaupt keine Verbindung zur Außenwelt besteht. Nichts, was noch nicht auf dem Computer vorhanden ist, sollte darauf zugreifen können. Es sollte nichts auf dem Computer entfernt werden können.

Wie kann ich meinen Computer luftspalten?

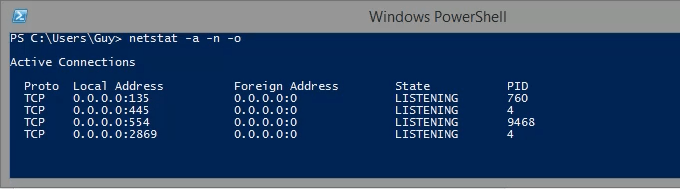

Luftspalt eines Computers ist nicht so Einfach, indem Sie einfach die Netzwerkkabel und Deaktivieren Sie das WLAN ausstecken. Denken Sie daran, dies ist ein hochwertiges Ziel für kriminelle Hacker und Nationalstaatliche Akteure (NSAs), die für ausländische Regierungen arbeiten. Sie haben Geld und Zeit. Außerdem lieben sie eine Herausforderung, weshalb es für sie verlockend ist, einen Computer mit Luftspalt zu suchen.

Beginnen wir von der Außenseite des Computers und arbeiten uns nach innen vor:

In_content_1 all: [300x250] / dfp: [640x360]->

Seien Sie vorsichtig bei abgehängten Decken. Wenn ein Angreifer eine Deckenplatte herausspringen und über die Mauer gehen kann, bedeutet die verschlossene Tür nichts. Auch keine Fenster. Der einzige Zweck des Raums sollte darin bestehen, diesen Computer unterzubringen. Wenn Sie dort etwas aufbewahren, besteht die Möglichkeit, sich in ein Web-Kamera, Mikrofon oder RF-Abhörgerät zu schleichen und es zu verstecken.

Sie benötigen auch eine computer-sichere Brandbekämpfung. Etwas, das Inertgase oder Halogenkohlenwasserstoffverbindungen verwendet, ist angemessen. Es muss für den Computer zerstörungsfrei sein, sonst kann der Hacker versuchen, den Computer zu zerstören, indem er die Sprinkler einschaltet, wenn dies möglich ist.

Ist mein Computer jetzt sicher?

Gewöhnen Sie sich an die Begriffe akzeptables Risiko und angemessen sicher. Solange es Hacker gibt, beide weißer Hut und schwarzer Hut, werden weiterhin neue Wege entwickelt, um den Luftspalt zu überspringen. Sie können nur so viel tun, aber wenn Sie Ihren Computer lüften, ist dies zumindest ein guter Anfang.