Der Gedanke, sich vor Hackern, Spionen und böswilligen Angriffen zu schützen, sollte immer im Vordergrund stehen, wenn Sie eine Verbindung zum Internet herstellen. Dies ist der Hauptzweck von Tor und VPN. Aber wie viel wissen Sie wirklich, wenn Sie über Tor vs VPN sprechen?

Wenn Sie sicherstellen möchten, dass Ihre persönlichen Daten und Online-Aktivitäten vertraulich bleiben, sind VPNs und Tor die leistungsfähigsten Tools, die Sie verwenden können. Beide weisen auffällige Ähnlichkeiten auf, aber es sind ihre Unterschiede, die sie in Nischensituationen nützlich machen. Unabhängig davon, ob Sie sich in einem Geoblock oder in durch das dunkle Netz navigieren befinden, müssen Sie wissen, welche Auswahl für welche Situation die richtige ist.

Was ist Tor und wie funktioniert es?

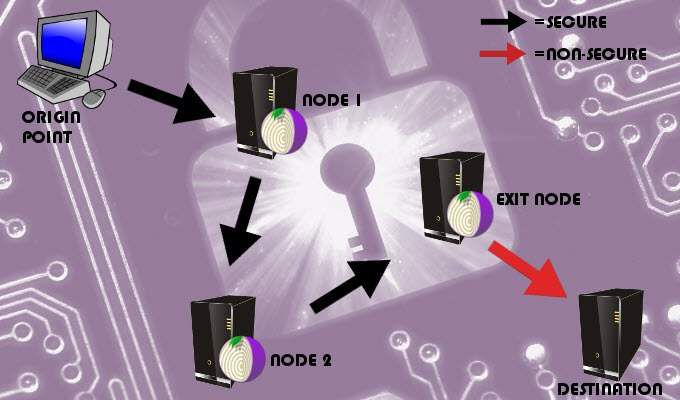

Tor, kurz for The Onion Router ist eine kostenlose Software, die einen versteckten Verkehrsdienst bereitstellt, der Ihre Identität schützt, indem der Online-Verkehr verschlüsselt und über mehrere von Freiwilligen betriebene Knoten geleitet wird.

Jeder Knoten profitiert von einer mehrschichtigen Verschlüsselung, sodass das Netzwerk nur die IP-Adresse des Knotens davor und danach sehen kann. Der Ausgangsknoten ist auch sichtbar und der einzige, der Ihre verschlüsselten Daten sehen kann.

Da die Knoten von Freiwilligen betrieben werden, Jeder kann einen Exit-Node einrichten. Das Problem dabei ist, dass ein schlecht eingerichteter Knoten private Informationen sammeln kann, die für Hacker und Spione sichtbar bleiben können. Tor verhindert, dass alle Browsing-Aktivitäten mit Ihnen verknüpft werden, aber jeder kann Ihren Datenverkehr sehen, sobald er das Netzwerk verlässt. Alles außer wo es beginnt, das heißt.

Um Ihre Privatsphäre zu schützen, sollten Sie es vermeiden, private Nachrichten und andere vertrauliche Informationen über Ihre Verbindung zu senden.

In_content_1 all: [300 x 250] / dfp: [640 x 360]->Tor ordnet einen Pfad zu, der von Ihrem Gerät aus beginnt und Sie durch zwei zufällig ausgewählte Knoten führt, bis Sie schließlich zu einem Ausgangsknoten gelangen. Bevor Sie Ihr Datenpaket an den ersten Knoten senden, wendet Tor drei Verschlüsselungsebenen an.

Der erste Knoten auf der trip entfernt die äußerste Schicht, dh die Schicht, die weiß, wohin das Datenpaket als nächstes geleitet wird. Der zweite Knoten wiederholt diesen Vorgang und sendet Ihr Datenpaket an den Exit-Knoten des Netzwerks.

Der Exit-Knoten entfernt die letzte Ebene und zeigt alle Informationen an, die das Datenpaket enthielt. Um die Hacker auf dem Laufenden zu halten, verwendet Tor die gleichen drei Knoten nicht länger als 10 Minuten, bevor eine völlig neue, zufällige Route für Ihren Datenverkehr erstellt wird.

Die Vorteile von Tor

Was sind VPNs und wie funktionieren sie?

Ein Virtual Private Network (VPN) bietet eine End-to-End-Verschlüsselung von Ihrem Gerät zu einem Remote-Server in einem beliebigen Land, in dem ein Server verfügbar ist. Während Sie ein VPN verwenden, ist Ihre IP-Adresse verborgen, sodass es so aussieht, als würden Sie vom Standort des Remote-Servers aus auf das Internet zugreifen, anstatt von Ihrem tatsächlichen Standort aus.

Sie müssen einen Anbieter auswählen, ein Konto erstellen, den Client von Ihrem Gerät aus starten und sich anmelden in, und wählen Sie dann den entsprechenden Server aus. Ein geeigneter Server hängt von Ihren Anforderungen ab. Für eine sicherere und schnellere Verbindung wird ein Server in der Nähe bevorzugt. Wenn Sie Inhalte mit Regionsblockierung umgehen möchten, stellen Sie mit weniger Einschränkungen eine Verbindung zu einem Server in einem anderen Land her.

Sobald die Verbindung hergestellt ist, werden alle Daten verschlüsselt, bevor sie über den von Ihnen ausgewählten Server weitergeleitet werden. Die Daten werden dann durch den Tunnel zu der Website geleitet, auf die Sie zugreifen möchten. Ihre IP-Adresse wird von der Website maskiert und an ihrer Stelle wird die IP-Adresse des Servers angezeigt, wodurch Ihr Zugriff vollständig anonym bleibt.

Die Vorteile eines VPN

Tor gegen VPN - Kräfte bündeln

Indem Sie Tor und VPN kombinieren, Sie können ein Kraftpaket für Online-Sicherheit und Datenschutz schaffen. Es gibt zwei Möglichkeiten, ein VPN und Tor zu kombinieren. entweder Tor über VPN oder VPN über Tor. Die Auswahl richtet sich nach Ihren Anforderungen.

Tor über VPN

Vor dem Öffnen von Tor muss eine VPN-Verbindung hergestellt werden. Auf diese Weise kann das VPN Ihren Datenverkehr verschlüsseln, bevor Sie Ihre Geschäfte auf Tor abwickeln. Dadurch wird Ihre Tor-Aktivität vor Ihrem ISP verborgen.

Ihr ISP kann die über Tor gesendeten Daten nicht sehen, obwohl er immer noch sieht, dass Sie damit verbunden sind. Da der Tor-Zugangsknoten Ihre echte IP nicht sehen kann, wird ihm die IP Ihres VPN-Servers angezeigt, wodurch Ihre Anonymität erhöht wird.

Ihr Datenverkehr wird jedoch nicht verschlüsselt, sobald er das Tor-Netzwerk verlässt, sodass Sie nicht mehr vor böswilligen Exit-Knoten geschützt sind. Sie müssen immer noch sehr vorsichtig sein, wenn Sie vertrauliche Informationen über Ihre Verbindung senden.

Wählen Sie Tor über VPN, wenn:

VPN über Tor

Mit dieser Methode wird über VPN in die entgegengesetzte Richtung von Tor gewechselt. Sie müssen zuerst eine Verbindung zum Tor-Netzwerk herstellen, bevor Sie sich bei Ihrem VPN anmelden können. Dies setzt voraus, dass Sie technisch fundierter sind, da Sie Ihren VPN-Client für die Arbeit mit Tor konfigurieren müssen.

Der Exit-Knoten von Tor leitet Ihren Datenverkehr auf Ihren VPN-Server um, wodurch das Risiko von böswilligen Exit-Knoten ausgeschlossen wird . Dies liegt daran, dass Ihr Datenverkehr nach dem Verlassen des Tor-Netzwerks entschlüsselt wird.

Der Einstiegsknoten kann weiterhin Ihre echte IP-Adresse sehen, Ihr VPN sieht jedoch nur die Adresse des Ausstiegsknotens. Dadurch wird die Tatsache ausgeblendet, dass Sie ein VPN von Ihrem Internetdienstanbieter verwenden, dass Sie sich jedoch im Tor-Netzwerk befinden. Dieses Setup erleichtert die Umgehung von Geoblocking und ermöglicht Ihnen den Zugriff auf einige Tor-Knoten, die Sie ursprünglich nicht konnten.

Wählen Sie VPN über Tor, wenn: