Es gibt viele Gründe, die Aktivitäten von Windows-Benutzern zu verfolgen, darunter das Überwachen Ihrer Kinderaktivitäten im Internet, den Schutz vor unbefugtem Zugriff, das Verbessern von Sicherheitsproblemen und das Verringern von Insider-Bedrohungen.

Hier wird das Tracking erläutert Optionen für eine Vielzahl von Windows-Umgebungen, einschließlich Heim-PC, Server-Netzwerk, Benutzer-Tracking und Arbeitsgruppen.

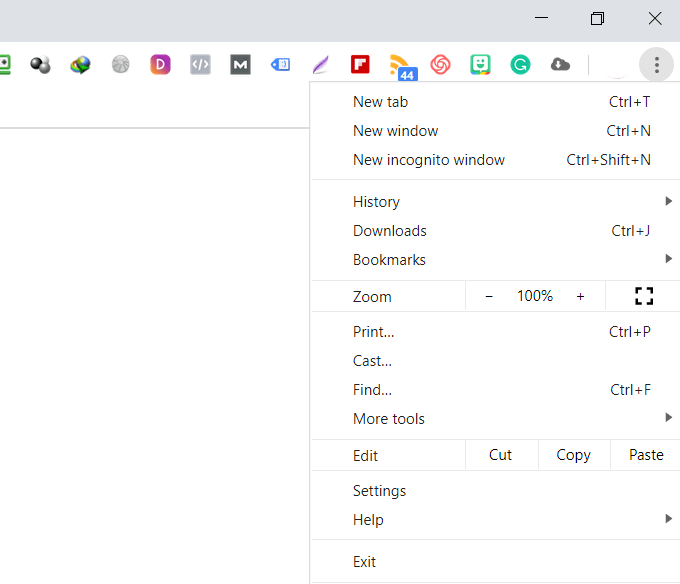

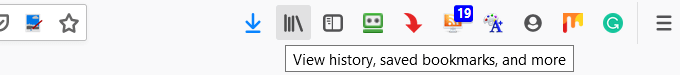

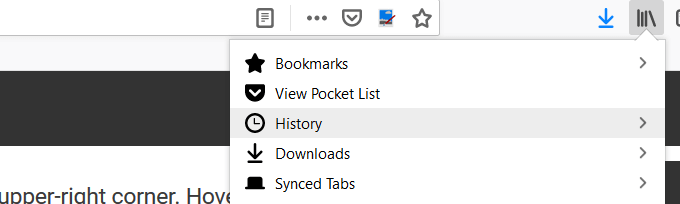

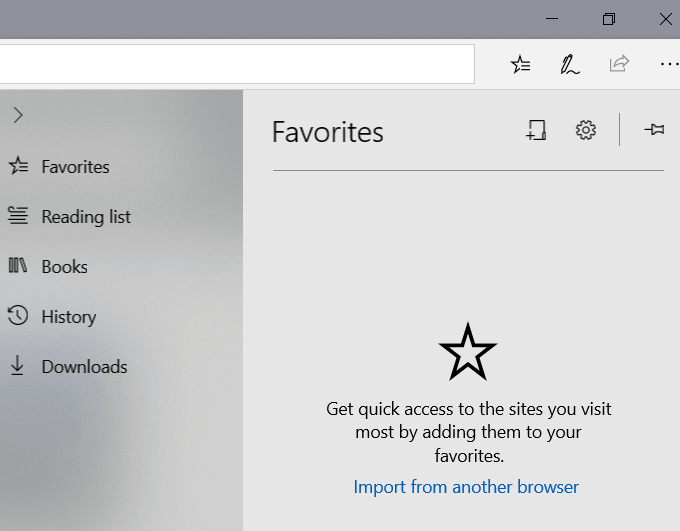

Überprüfen Sie Ihr Webprotokoll

Wenn Sie wissen möchten, auf welchen Websites sich jemand auf Ihrem Computer befindet (z. B. Sie können diese Informationen über den Browserverlauf abrufen. Auch wenn technisch versierte Benutzer Möglichkeiten kennen, um diesen Verlauf auszublenden, schadet es nicht, dies zu überprüfen.

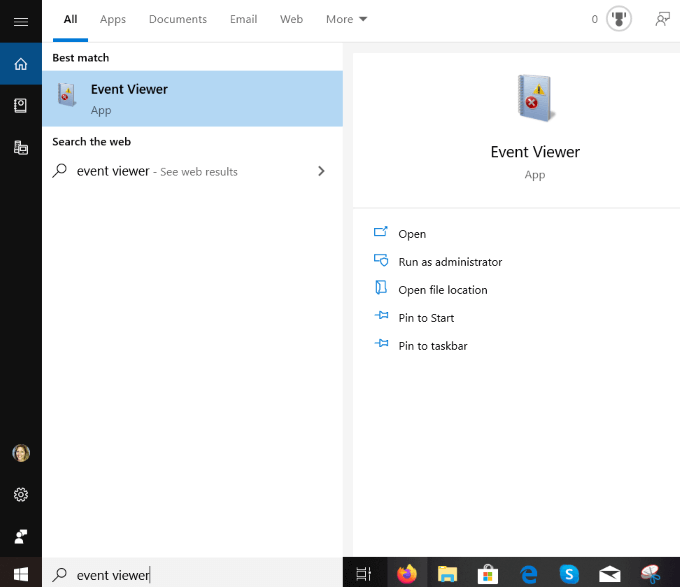

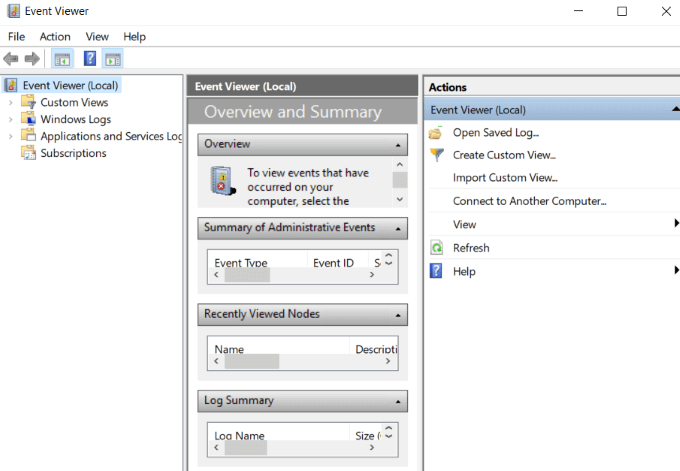

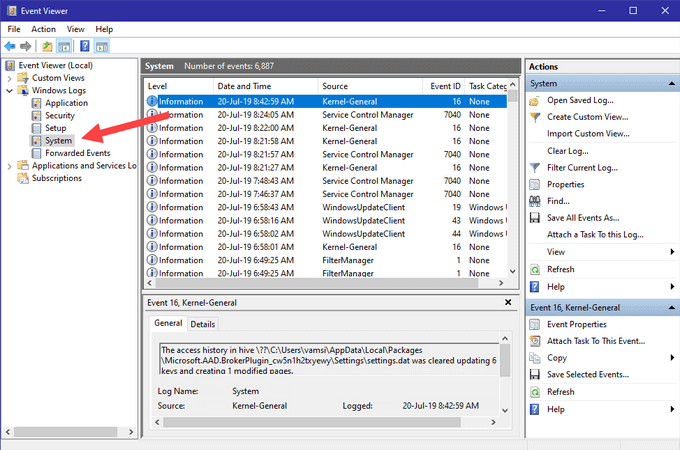

Windows-Ereignisse

Windows behält Verfolgen Sie alle Benutzeraktivitäten auf Ihrem Computer bei. Der erste Schritt, um festzustellen, ob ein anderer Benutzer Ihren Computer verwendet, besteht darin, die Zeiten zu ermitteln, zu denen er verwendet wurde.

Identifizieren verdächtiger Aktivitäten auf einem Windows-Server

Wenn Sie eine Umgebung mit mehreren Windows-Servern ausführen, ist die Sicherheit von entscheidender Bedeutung. Das Überwachen und Verfolgen von Windows-Aktivitäten, um verdächtige Aktivitäten zu identifizieren, ist aus zahlreichen Gründen von größter Bedeutung. Dazu gehören:

Es ist besser, vorbeugende Maßnahmen zu ergreifen, als zu warten bis ein Vorfall eintritt. Sie sollten über einen zuverlässigen Sicherheitsüberwachungsprozess verfügen, um zu sehen, wer sich wann auf Ihrem Server anmeldet. Dadurch werden verdächtige Ereignisse in den Windows Server-Sicherheitsberichten identifiziert.

In_content_1 all: [300x250] / dfp: [640x360]->Worauf Sie in Ihren Windows-Berichten achten müssen

Als Administrator eines Servers müssen Sie verschiedene Ereignisse im Auge behalten, um Ihr Netzwerk zu schützen Aus ruchlosen Windows-Benutzeraktivitäten, einschließlich:

Wie oben erläutert, werden Ereignisse im Ereignisprotokoll in Windows aufgezeichnet. Die drei Haupttypen nativer Protokolle sind:

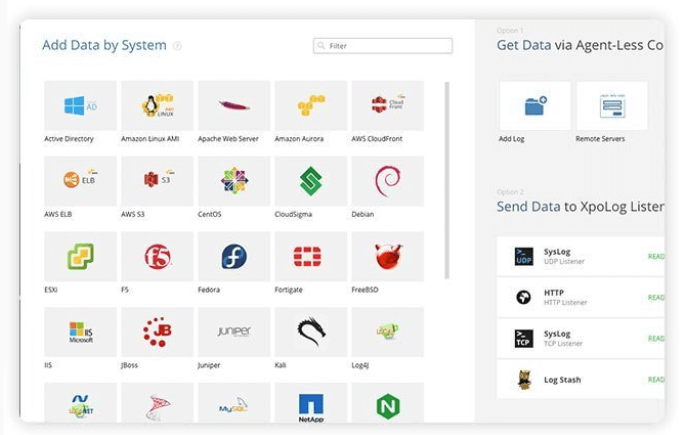

XpoLog7

XpoLog7 ist ein automatisiertes Protokollverwaltungstool, das Folgendes bereitstellt:

Der Basisplan ist für 0,5 GB / Tag für immer kostenlos. Für diejenigen, die mehr Funktionen benötigen, bietet Xpolog7 auch mehrere gestufte Preisoptionen.

Verfolgen der Benutzeraktivität in Arbeitsgruppen

Arbeitsgruppen sind organisierte Computernetzwerke. Sie ermöglichen Benutzern die gemeinsame Nutzung von Speicher, Dateien und Druckern.

Dies ist eine bequeme Methode für die Zusammenarbeit und die einfache Verwendung und Verwaltung. Ohne eine ordnungsgemäße Verwaltung ist Ihr Netzwerk jedoch potenziellen Sicherheitsrisiken ausgesetzt, die alle Teilnehmer der Arbeitsgruppe betreffen können.

Nachfolgend finden Sie Tipps zum Nachverfolgen der Benutzeraktivität, um die Netzwerksicherheit zu erhöhen.

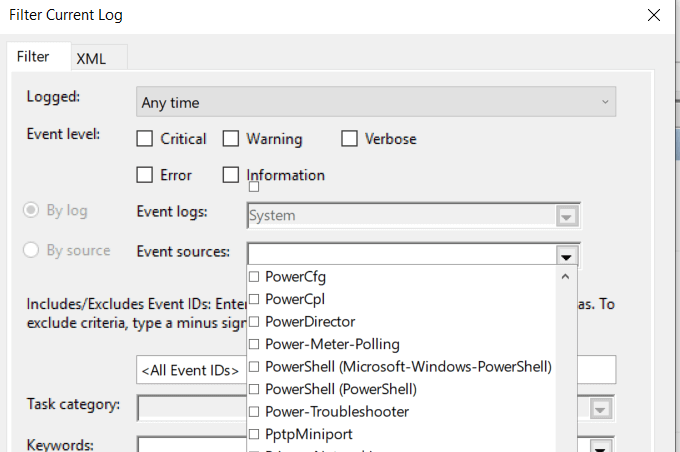

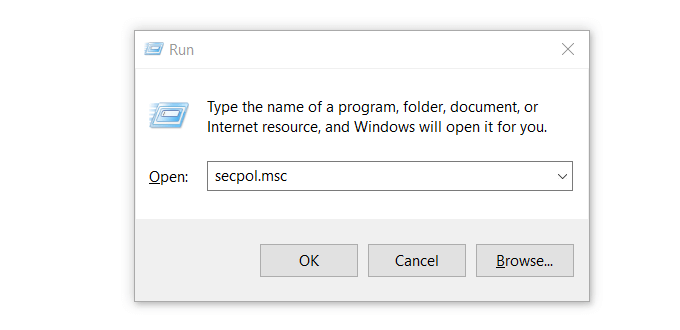

Windows-Überwachungsrichtlinie verwenden

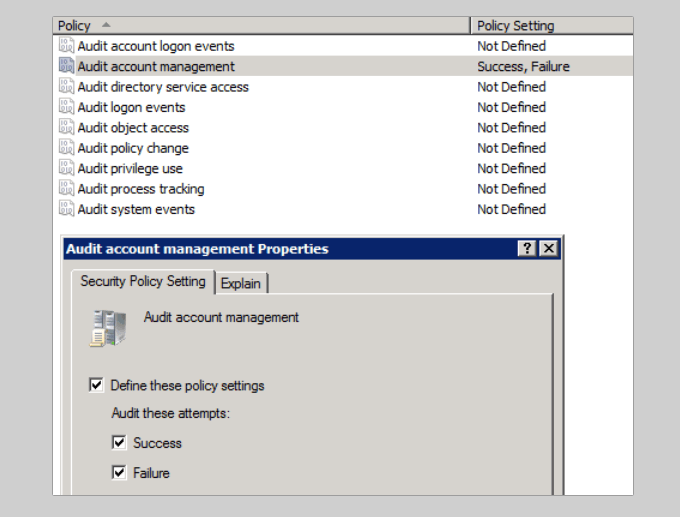

Führen Sie die folgenden Schritte aus, um zu verfolgen, welche Arbeitsgruppenteilnehmer in Ihrem Netzwerk arbeiten.

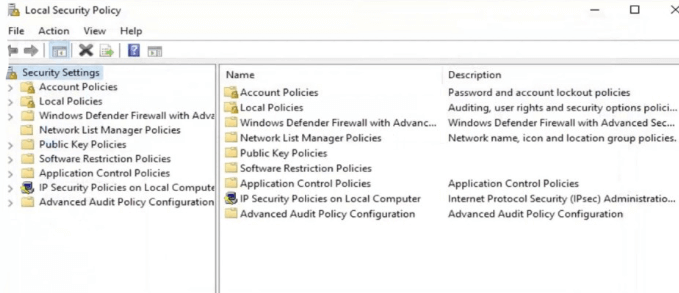

Dies öffnet das Fenster "Lokale Sicherheitsrichtlinie".

figure>

figure>

Wiederholen Sie die obigen Schritte für alle Einträge, um die Benutzeraktivität in Arbeitsgruppen zu verfolgen. Beachten Sie, dass alle Computer in Ihrer Arbeitsgruppe ordnungsgemäß geschützt werden müssen. Wenn ein Computer infiziert wird, sind alle anderen Computer, die mit demselben Netzwerk verbunden sind, gefährdet.

Keylogger

Keylogger-Programme überwachen die Tastaturaktivität und führen Sie ein Protokoll über alles, was Sie eingegeben haben. Sie stellen eine effektive Möglichkeit dar, die Windows-Benutzeraktivität zu überwachen, um festzustellen, ob jemand in Ihre Privatsphäre eingegriffen hat.

Die meisten Benutzer von Keylogger-Programmen tun dies aus böswilligen Gründen. Aus diesem Grund wird Ihr Anti-Malware-Programm es wahrscheinlich unter Quarantäne stellen. Sie müssen also die Quarantäne entfernen, um sie verwenden zu können.

Wenn Sie auf dem Markt sind, können Sie aus mehreren kostenlosen Keylogger-Softwareprogrammen auswählen.