So ziemlich jeder hat schon von den Begriffen Spyware, Malware, Virus, Trojaner, Computerwurm, Rootkit usw. gehört, aber kennen Sie wirklich den Unterschied zwischen ihnen? Ich habe versucht, jemandem den Unterschied zu erklären und bin selbst ein wenig verwirrt. Bei so vielen Arten von Bedrohungen ist es schwierig, alle Begriffe im Auge zu behalten.

In diesem Artikel werde ich einige der wichtigsten, die wir die ganze Zeit hören, durchgehen und Ihnen die Unterschiede erklären . Bevor wir beginnen, lassen Sie uns zuerst zwei andere Begriffe aus dem Weg räumen: Spyware und Malware. Was ist der Unterschied zwischen Spyware und Malware?

Spyware bedeutete in seiner ursprünglichen Bedeutung im Grunde genommen ein Programm, das entweder ohne Ihre Erlaubnis auf einem System installiert oder heimlich mit einem legitimen Programm gebündelt wurde, das persönliche Informationen über Sie und dann schickte er es an eine entfernte Maschine ab. Spyware ging jedoch über die reine Computerüberwachung hinaus und der Begriff Malware wurde synonym verwendet.

Malware ist im Grunde jede Art von bösartiger Software, die dem Computer Schaden zufügen, Informationen sammeln und Zugang zu sensiblen Daten erhalten soll usw. Malware umfasst Viren, Trojaner, Rootkits, Würmer, Keylogger, Spyware, Adware und so ziemlich alles andere, was Ihnen einfällt. Jetzt sprechen wir über den Unterschied zwischen einem Virus, einem Trojaner, einem Wurm und einem Rootkit.

Viren

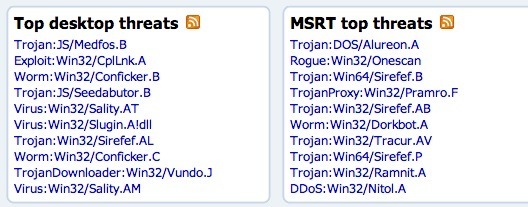

Auch wenn Viren scheinen Wie die Mehrheit der Malware, die Sie heutzutage finden, ist es das nicht. Die häufigsten Arten von Malware sind Trojaner und Würmer. Diese Aussage basiert auf der Liste der von Microsoft veröffentlichten Top-Malware-Bedrohungen:

http://www.microsoft.com/security/portal/threat/views.aspx

Wenn Sie jemals einen Anhang von Ihrer E-Mail heruntergeladen haben und Ihr System dadurch infiziert wurde, wird dies als Virus betrachtet erfordert, dass der Benutzer die Datei tatsächlich öffnet. Es gibt viele Möglichkeiten, wie sich Viren geschickt in ausführbare Dateien einfügen. Eine Art von Virus, genannt Cavity-Virus, kann sich selbst in gebrauchte Abschnitte einer ausführbaren Datei einfügen, wodurch weder die Datei beschädigt noch die Größe der Datei erhöht wird.

Die häufigste Art von Viren heutzutage ist die Makrovirus. Dies sind leider Viren, die Microsoft-Produkte wie Word, Excel, Powerpoint, Outlook usw. injizieren. Da Office so populär ist und es auch auf dem Mac ist, ist es offensichtlich die klügste Art, einen Virus zu verbreiten, wenn das das ist, was Sie erreichen wollen.

Trojanisches Pferd

Ein Trojaner ist ein Malware-Programm, das nicht versucht sich selbst zu replizieren, sondern stattdessen installiert wird auf ein Benutzersystem, indem es vorgibt, ein legitimes Softwareprogramm zu sein. Der Name kommt offensichtlich aus der griechischen Mythologie, da sich die Software als harmlos darstellt und dadurch den Benutzer dazu bringt, sie auf ihrem Computer zu installieren.

Sobald ein Trojanisches Pferd auf dem Computer eines Benutzers installiert wird, versucht es sich nicht wie ein Virus in eine Datei zu injizieren, sondern erlaubt dem Hacker stattdessen, den Computer fernzusteuern. Eine der häufigsten Anwendungen eines mit einem Trojanischen Pferd infizierten Computers besteht darin, dass es Teil eines Botnetzes ist. Ein Botnet ist im Grunde ein Bündel von Computern, die über das Internet verbunden sind, die dann zum Senden von Spam oder zum Ausführen von bestimmten Angriffen wie Denial-of-Service-Attacken verwendet werden können.

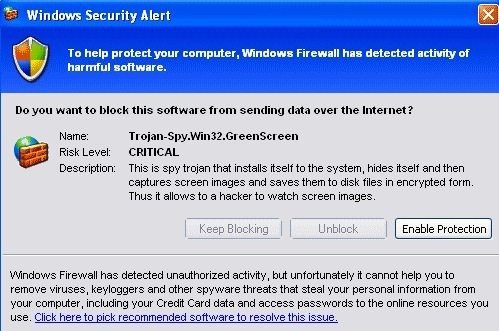

Als ich am College war 1998 war ein verrücktes beliebtes Trojanisches Pferd Netbus. In unseren Schlafsälen installierten wir es auf den Computern der anderen und spielten alle möglichen Streiche gegeneinander. Unglücklicherweise werden die meisten Trojanischen Pferde Computer abstürzen, finanzielle Daten stehlen, Tastatureingaben protokollieren, Ihren Bildschirm mit Ihren Berechtigungen und viel mehr hinterhältigen Dingen ansehen.

Computerwurm

Ein Computerwurm ist wie ein Virus, außer dass er sich selbst replizieren kann. Es kann nicht nur selbst replizieren, ohne eine Host-Datei zu benötigen, um sich selbst zu injizieren, es nutzt normalerweise auch das Netzwerk, um sich zu verbreiten. Dies bedeutet, dass ein Wurm einem Netzwerk als Ganzes ernsthaften Schaden zufügen kann, während ein Virus normalerweise Dateien auf dem infizierten Computer zum Ziel hat.

Alle Würmer kommen mit oder ohne Payload. Ohne eine Nutzlast repliziert sich der Wurm einfach über das Netzwerk und verlangsamt schließlich das Netzwerk aufgrund des durch den Wurm verursachten Verkehrsaufkommens. Ein Wurm mit einer Payload repliziert und versucht, eine andere Aufgabe auszuführen, wie das Löschen von Dateien, das Senden von E-Mails oder das Installieren einer Hintertür. Eine Hintertür ist nur eine Möglichkeit, die Authentifizierung zu umgehen und Remotezugriff auf den Computer zu erhalten.

Würmer verbreiten sich hauptsächlich aufgrund von Sicherheitslücken im Betriebssystem. Aus diesem Grund ist es wichtig, die neuesten Sicherheitsupdates für Ihr Betriebssystem zu installieren.

Rootkit

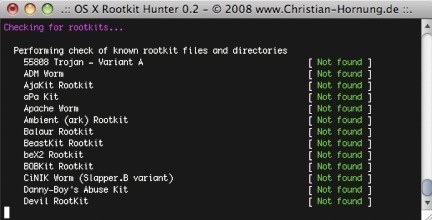

Ein Rootkit ist Malware extrem schwer zu erkennen und sich aktiv vor dem Benutzer, dem Betriebssystem und allen Antiviren- / Anti-Malware-Programmen zu verstecken. Die Software kann auf verschiedene Arten installiert werden, einschließlich des Ausnutzens einer Sicherheitslücke im Betriebssystem oder durch Erlangen von Administratorzugriff auf den Computer.

Nachdem das Programm installiert wurde und solange es volle Administratorrechte besitzt, wird das Das Programm wird sich dann selbst verstecken und das aktuell installierte Betriebssystem und die Software verändern, um die Erkennung in der Zukunft zu verhindern. Rootkits sind das, was Sie hören, wird Ihren Antivirus ausschalten oder in den Betriebssystemkernel installieren, wobei Ihre einzige Möglichkeit manchmal ist, das gesamte Betriebssystem neu zu installieren.

Rootkits können auch mit Payloads kommen, wodurch sie andere Programme verstecken wie Viren und Keylogger. Um ein Root-Kit loszuwerden, ohne das Betriebssystem neu zu installieren, müssen die Benutzer zuerst ein anderes Betriebssystem starten und dann versuchen, das Rootkit zu bereinigen oder zumindest kritische Daten zu kopieren.

Hoffentlich gibt Ihnen dieser kurze Überblick ein besseres Gefühl dafür, was die unterschiedliche Terminologie bedeutet und wie sie zueinander stehen. Wenn du etwas hinzufügen möchtest, das ich vermisst habe, kannst du es gerne in den Kommentaren posten. Viel Spaß!