Rootkits werden von Hackern verwendet, um persistente, anscheinend nicht erkennbare Malware auf Ihrem Gerät zu verbergen, die Daten oder Ressourcen stiehlt, manchmal über mehrere Jahre hinweg. Sie können auch im Keylogger-Modus verwendet werden, bei dem Ihre Tastatureingaben und Kommunikationen überwacht werden und dem Betrachter Datenschutzinformationen zur Verfügung stehen.

Diese bestimmte Hacking-Methode war vor 2006 von größerer Relevanz, bevor Microsoft Vista von den Anbietern verlangt wurde, alle Computertreiber digital zu signieren. Der Kernel Patch Protection (KPP) veranlasste Malware-Schreiber, ihre Angriffsmethoden zu ändern, und erst ab 2018 rückten Rootkits mit der Betrugsbekämpfung in Zacinlo wieder in den Fokus.

Die Rootkits vor 2006 basierten alle speziell auf dem Betriebssystem. Die Zacinlo-Situation, ein Rootkit aus der Detrahere-Malware-Familie, hat uns etwas noch Gefährlicheres in Form eines Firmware-basierten Rootkits beschert. Unabhängig davon machen Rootkits nur rund ein Prozent der jährlichen Malware-Ausgaben aus.

Trotzdem ist es aufgrund der möglichen Gefahren ratsam zu verstehen, wie das Erkennen von Rootkits, die möglicherweise bereits in Ihr System eingedrungen sind, funktioniert.

Erkennen von Rootkits in Windows 10 (In -Tiefe)

Zacinlo hatte war fast sechs Jahre im Spiel, bevor entdeckt wurde, dass es auf die Windows 10-Plattform abzielt. Die Rootkit-Komponente war hochgradig konfigurierbar und schützte sich vor Prozessen, die für ihre Funktionalität als gefährlich erachtet wurden, und war in der Lage, SSL-Kommunikationen abzufangen und zu entschlüsseln.

Alle Konfigurationsdaten wurden in der Windows-Registrierung verschlüsselt und gespeichert. Schreiben Sie sich beim Herunterfahren von Windows unter einem anderen Namen vom Arbeitsspeicher auf die Festplatte und aktualisieren Sie den Registrierungsschlüssel. Dies hat dazu beigetragen, die Erkennung durch Ihre Standard-Antivirensoftware zu umgehen.

In_content_1 all: [300x250] / dfp: [640x360]->Dies zeigt, dass eine Standard-Antiviren- oder Antimalwaresoftware nicht ausreicht, um Rootkits zu erkennen. Es gibt jedoch einige erstklassige Antimalware-Programme, die Sie auf den Verdacht eines Rootkit-Angriffs hinweisen.

Die 5 Hauptmerkmale einer guten Antivirensoftware

Die meisten bekannten Antivirenprogramme werden heute alle fünf dieser bemerkenswerten Methoden zur Erkennung von Rootkits ausführen.

Durchführen von Rootkit-Scans

Durchführen einer Rootkit-Scan ist der beste Versuch, eine Rootkit-Infektion zu erkennen. In den meisten Fällen kann Ihrem Betriebssystem nicht vertraut werden, dass es ein Rootkit selbst identifiziert, und es stellt eine Herausforderung dar, dessen Vorhandensein zu bestimmen. Rootkits sind Master-Spione, die ihre Spuren fast auf Schritt und Tritt verwischen und in der Lage sind, in aller Öffentlichkeit sichtbar zu bleiben Schalten Sie den Computer aus und führen Sie den Scan von einem bekannten sauberen System aus. Eine todsichere Möglichkeit, ein Rootkit auf Ihrem Computer zu finden, ist eine Speicherauszugsanalyse. Ein Rootkit kann die Anweisungen, die es Ihrem System gibt, nicht verbergen, während es sie im Arbeitsspeicher des Computers ausführt.

Verwenden von WinDbg für die Malware-Analyse

Microsoft Windows hat ein eigenes Multifunktions-Debugging-Tool bereitgestellt, das für die Ausführung verwendet werden kann Debuggen von Scans für Anwendungen, Treiber oder das Betriebssystem selbst. Es debuggt Kernel- und Benutzermodus-Code, hilft bei der Analyse von Absturzabbildern und beim Untersuchen der CPU-Register.

Einige Windows-Systeme werden mit WinDbg geliefert, die bereits im Lieferumfang enthalten sind muss aus dem Microsoft Store heruntergeladen werden. WinDbg Vorschau ist die modernere Version von WinDbg und bietet eine augenschonende Darstellung, schnellere Fenster, vollständige Skripterstellung und dieselben Befehle, Erweiterungen und Workflows wie das Original.

At Als absolutes Minimum können Sie WinDbg verwenden, um einen Speicher- oder Absturzspeicherauszug zu analysieren, einschließlich eines Blue Screen Of Death (BSOD). Sie können anhand der Ergebnisse nach Hinweisen auf eine Malware-Attacke suchen. Wenn Sie der Meinung sind, dass eines Ihrer Programme durch Malware behindert wird oder mehr Speicher als erforderlich verwendet, können Sie eine solche erstellen eine Dump-Datei und verwenden Sie WinDbg, um sie zu analysieren.

Ein vollständiger Speicherauszug kann viel Speicherplatz in Anspruch nehmen. Daher ist es möglicherweise besser, stattdessen einen Kernel-Modus-Auszug oder einen kleinen Speicherauszug durchzuführen. Ein Kernel-Mode-Dump enthält alle Informationen zur Speichernutzung des Kernels zum Zeitpunkt des Absturzes. Ein Small Memory Dump enthält grundlegende Informationen zu verschiedenen Systemen wie Treibern, dem Kernel und vielem mehr, ist jedoch im Vergleich winzig.

Small Memory Dumps sind nützlicher, um zu analysieren, warum ein BSOD aufgetreten ist. Zum Erkennen von Rootkits ist eine vollständige oder Kernel-Version hilfreich.

Erstellen einer Kernel-Mode-Dump-Datei

Eine Kernel-Mode-Dump-Datei kann auf drei Arten erstellt werden:

Wir werden mit der dritten Wahl beginnen.

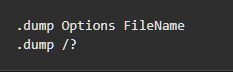

Um die erforderliche Speicherauszugsdatei auszuführen, müssen Sie nur den folgenden Befehl in das Befehlsfenster von WinDbg eingeben.

Ersetzen Sie Dateinamedurch einen geeigneten Namen für die Sicherungsdatei und das "?" durch ein fVergewissern Sie sich, dass das "f" in Kleinbuchstaben geschrieben ist. Andernfalls wird eine andere Art von Speicherauszugsdatei erstellt.

Sobald der Debugger seinen Verlauf ausgeführt hat (der erste Scan dauert einige Minuten), wird eine Speicherauszugsdatei erstellt erstellt wurden und Sie in der Lage sind, Ihre Ergebnisse zu analysieren.

Um zu verstehen, wonach Sie suchen, wie z. B. die Verwendung des flüchtigen Speichers (RAM), um das Vorhandensein eines Rootkits festzustellen, sind Erfahrung und Tests erforderlich. Es ist möglich, wenn auch nicht für Anfänger empfohlen, Malware-Erkennungstechniken auf einem Live-System zu testen. Um dies zu tun, sind wiederum Fachkenntnisse und fundiertes Wissen über die Funktionsweise von WinDbg erforderlich, um nicht versehentlich einen Live-Virus auf Ihrem System zu installieren.

Es gibt sicherere, anfängerfreundlichere Möglichkeiten, unsere gut funktionierenden Funktionen zu entdecken. versteckter Feind.

Zusätzliche Scanmethoden

Manuelle Erkennung und Verhaltensanalyse sind ebenfalls zuverlässige Methoden zur Erkennung von Rootkits. Der Versuch, den Speicherort eines Rootkits zu ermitteln, kann ein schwerwiegender Schmerz sein. Statt auf das Rootkit selbst abzuzielen, können Sie nach rootkit-ähnlichen Verhalten suchen.

Sie können mithilfe von nach Rootkits in heruntergeladenen Softwarepaketen suchen Erweiterte oder benutzerdefinierte Installationsoptionen während der Installation. Sie müssen nach unbekannten Dateien suchen, die in den Details aufgeführt sind. Diese Dateien sollten verworfen werden, oder Sie können online schnell nach Hinweisen auf schädliche Software suchen.

Firewalls und ihre Protokollberichte sind eine unglaublich effektive Methode, um ein Rootkit zu finden. Die Software benachrichtigt Sie, wenn Ihr Netzwerk überprüft wird, und sollte alle nicht erkennbaren oder verdächtigen Downloads vor der Installation unter Quarantäne stellen.

Wenn Sie vermuten, dass sich bereits ein Rootkit auf Ihrem Computer befindet, können Sie in die Firewall-Protokollierungsberichte eintauchen und nach ungewöhnlichem Verhalten suchen.

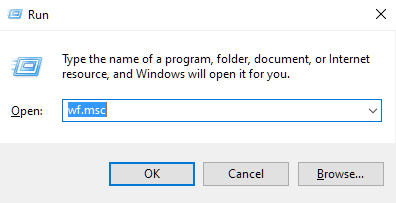

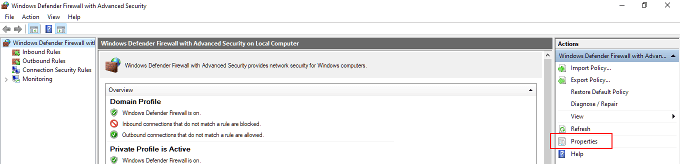

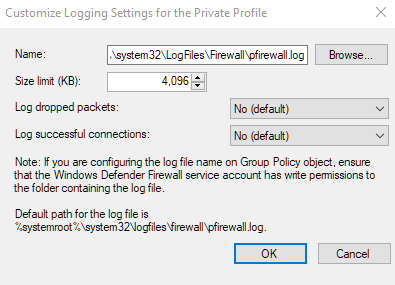

Überprüfen der Firewall-Protokollierungsberichte

Sie werden Sie möchten Ihre aktuellen Firewall-Protokollberichte überprüfen und eine Open-Source-Anwendung wie IP Traffic Spymit Firewall-Protokollfilterfunktionen zu einem sehr nützlichen Tool machen. Die Berichte zeigen Ihnen, was erforderlich ist, um einen Angriff zu erkennen.

Wenn Sie ein großes Netzwerk mit einer eigenständigen Firewall zur Ausgangsfilterung haben, ist IP Traffic Spy nicht erforderlich. Stattdessen sollten Sie in der Lage sein, die ein- und ausgehenden Pakete für alle Geräte und Arbeitsstationen im Netzwerk über die Firewall-Protokolle anzuzeigen.

Unabhängig davon, ob Sie sich in einem Privathaushalt oder in einem Kleinunternehmen befinden, können Sie das Modem verwenden Wird von Ihrem ISP oder, falls Sie einen besitzen, von einer persönlichen Firewall oder einem Router bereitgestellt, um die Firewall-Protokolle abzurufen. Sie können den Datenverkehr für jedes Gerät identifizieren, das mit demselben Netzwerk verbunden ist.

Es kann auch nützlich sein, Windows-Firewall-Protokolldateien zu aktivieren. Standardmäßig ist die Protokolldatei deaktiviert, dh es werden keine Informationen oder Daten geschrieben.

Achten Sie in den Protokolldateien auf ungewöhnliche Ereignisse. Selbst der kleinste Systemfehler kann auf eine Rootkit-Infektion hinweisen. Ein Hinweis auf eine übermäßige CPU- oder Bandbreitennutzung kann sein, wenn Sie nicht oder nur mit geringen Anforderungen arbeiten.