Viren sind immer ausgefeilter geworden, und damit auch die Sicherheitsfunktionen, die zu ihrer Bekämpfung entwickelt wurden. Der durch Hardware erzwungene Stapelschutz im Kernelmodus ist ein weiterer solcher fortschrittlicher Schutz in Windows 11.

Der Name ist vielleicht ein Scherz, aber er beschreibt die Funktion des Sicherheitsmerkmals in technischer Hinsicht genau. Aber was bedeutet das im Klartext? Ist es überhaupt notwendig? Finden wir es heraus.

Ein Crashkurs zum Stapelpufferüberlauf

Bevor Sie verstehen, was der durch Hardware erzwungene Stapelschutz bewirkt, müssen Sie verstehen, was Stapelpufferüberlaufangriffe sind, denn genau davor versucht er sich zu schützen. Und bevor Sie dasbegreifen können, müssen Sie eine Vorstellung davon haben, was der Stack überhaupt bedeutet.

Im einfachsten Sinne bezieht sich der Stapel auf die Speicheradressen, die von einem aktiven Programm verwendet werden. Jedem laufenden Prozess oder jeder laufenden Anwendung wird ein Stack zugewiesen, einschließlich der Systemprozesse. Daten werden von diesem Stapel geschrieben und gelesen, wobei eine Trennung von anderen Prozessen gewahrt bleibt, die den Speicher nutzen.

Aber manchmal gehen Dinge schief und ein Programm läuft über seinen abgegrenzten Stapel hinaus. Dies wird als Stapelüberlauffehler bezeichnet und kann zu allen möglichen seltsamen Verhaltensweisen führen, wenn der Prozess versucht, Daten zu lesen, die nicht dafür bestimmt sind.

Was sind Stack-Buffer-Overflow-Angriffe?

Bisher haben wir den Stapelüberlauf im Zusammenhang mit einem unbeabsichtigten Fehler besprochen. Dieses Phänomen kann aber auch gezielt ausgenutzt werden, um Programme und Prozesse zu steuern, indem man ihnen unerwartete Eingaben zuführt.

Solche Speicherangriffe – auch Return-Oriented Programming oder ROP-Angriffe genannt – sind für das Programm eher schwer zu erkennen, da der Speicher, aus dem es seine Anweisungen liest, kompromittiert ist. Vor allem, wenn es sich bei dem betreffenden Programm um einen Kernsystemprozess handelt, der sich nicht auf andere Low-Level-Programme verlassen kann, um sich selbst zu überprüfen.

Dies macht Stack-Buffer-Overflow-Angriffe zu einer sehr gefährlichen Kategorie von Cyber-Bedrohungen. Einer wird von einer Welle neuer Viren ausgenutzt.

Die Lösung: Kernel Mode Hardware Enforced Stack Protection

Wir haben darüber gesprochen, dass das Fehlen einer Low-Level-Basislinie für den Vergleich von Systemprozessen diese genauso anfällig für Stack-Buffer-Overflow-Angriffe macht wie eine normale Anwendung. Aber was wäre, wenn wir eine Basislinie in der zugrunde liegenden Hardware selbst festlegen könnten?.

Genau das macht der hardwaregestützte Stapelschutz im Kernel-Modus. Durch die Virtualisierung wird die CPU von den laufenden Anwendungen und Prozessen auf Ihrem Computer isoliert und so vor Manipulationen durch Speichermanipulation geschützt.

Das liegt daran, dass die Stack-Adressen auch in einem parallelen Shadow-Stack gespeichert sind, der dem Rest des PCs nicht zugänglich ist. Jedes Mal, wenn ein Kernel-Modus-Prozess (im Wesentlichen Systemfunktionen auf niedriger Ebene) Informationen liest, wird die Adresse auch mit der im Schattenstapel gespeicherten Kopie bestätigt. Bei Unstimmigkeiten wird der Prozess abgebrochen.

Was sind die Voraussetzungen für die Ausführung von Hardware Enforced Stack Protection auf Ihrem PC?

Da es sich um eine Low-Level-Funktion mit spezifischen Hardware-Abhängigkeiten handelt, stellt dieser erweiterte Stack-Schutz hohe Hardware-Anforderungen. Nur Prozessoren, die die neuesten CPU-Virtualisierungsfunktionen unterstützen, können diese Sicherheitsmaßnahme implementieren.

Für Intel bedeutet dies die Control-Flow Enforcement Technology (CET), während AMD es einfach AMD Shadow Stacks nennt. Auch wenn Ihr Prozessor diese Funktion unterstützt, müssen CPU-Virtualisierung und Speicherintegrität aktiviert sein, damit sie wirksam wird.

Bedenken Sie jedoch, dass virtualisierungsbezogene Sicherheitsfunktionen auch geringfügige Auswirkungen auf die Leistung des Computers haben können. Dies ist in erster Linie der Grund, warum diese Funktionen normalerweise nicht standardmäßig aktiviert sind.

Was tun, wenn der durch Hardware erzwungene Stapelschutz im Kernelmodus deaktiviert ist?

Es gibt viele Gründe, warum der durch Hardware erzwungene Stapelschutz im Kernelmodus auf Ihrem PC deaktiviert sein könnte. Möglicherweise unterstützt Ihr Prozessor die Funktion nicht oder sie erfordert lediglich eine manuelle Aktivierung.

Aber bevor Sie sich auf die Suche nach der Option machen und versuchen, sie zu aktivieren, nehmen Sie sich einen Moment Zeit und überlegen Sie, ob es überhaupt nötig ist. Denn für die meisten Benutzer sind Kernisolation und damit verbundene Sicherheitsfunktionen möglicherweise unnötig.

Normale Viren und Malware werden mit effektiv durch den Microsoft Windows Defender behandelt. Sofern Ihr System keine sensiblen Daten enthält, die gezielt von Hackern angegriffen werden könnten, benötigen Sie keinen Stack-Schutz auf Ihrem PC.

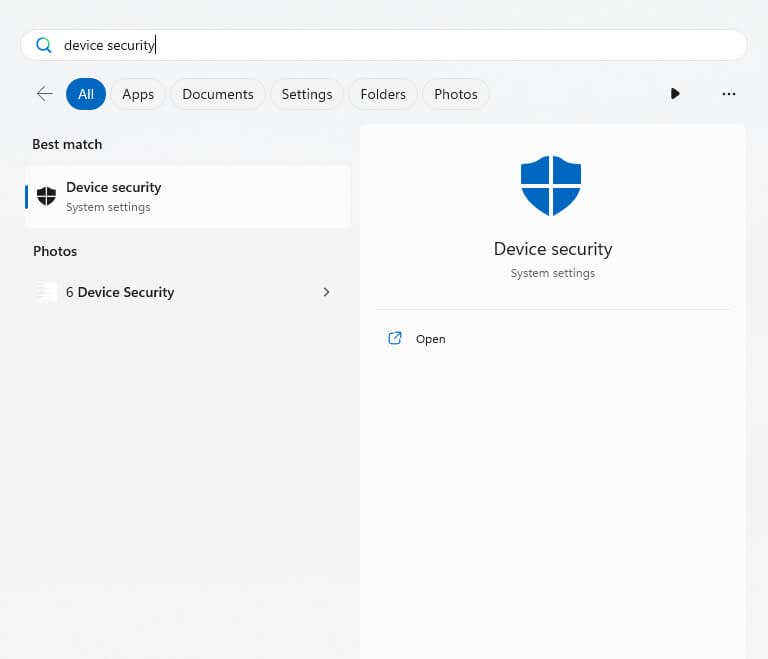

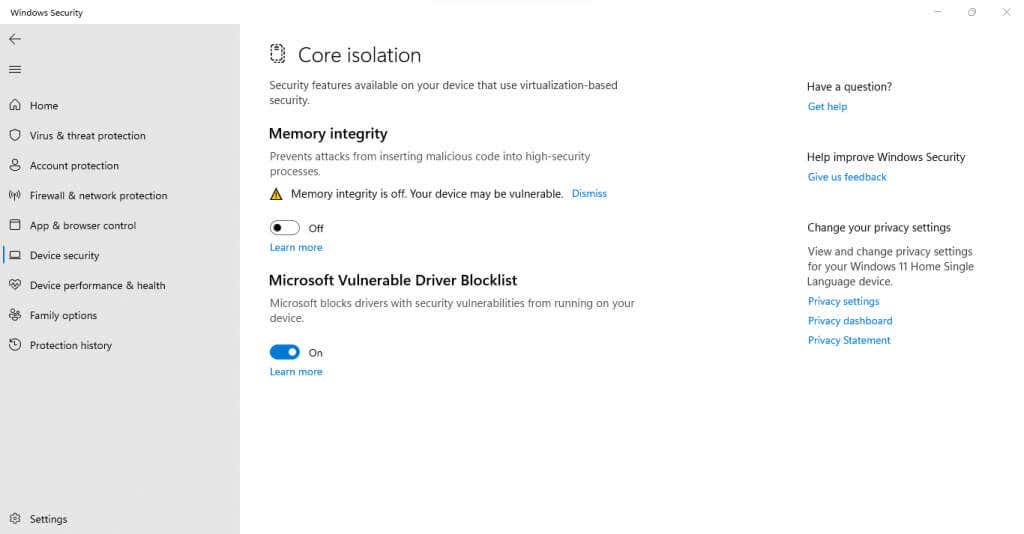

Wenn Sie die Funktion jedoch aktivieren möchten, gehen Sie wie folgt vor:

Wenn Sie die Option sehen, sie aber ausgegraut ist, müssen Sie nur noch Aktivieren Sie die Virtualisierung im BIOS und Aktivieren Sie die Speicherintegrität eingeben. Sobald Sie dies getan haben, können Sie den Hardware-erzwungenen Stapelschutz im Kernelmodusaktivieren. Starten Sie Ihren PC neu und die Änderung wird wirksam.

Gelegentlich wird die Funktion durch inkompatible Treiber blockiert. Sie können dann die Aktualisierung der Treiber entfernen. Allerdings ist dieses Problem nach den letzten paar Updates seltener geworden.

Lohnt sich der durch Hardware erzwungene Stapelschutz im Kernelmodus in Windows 11?

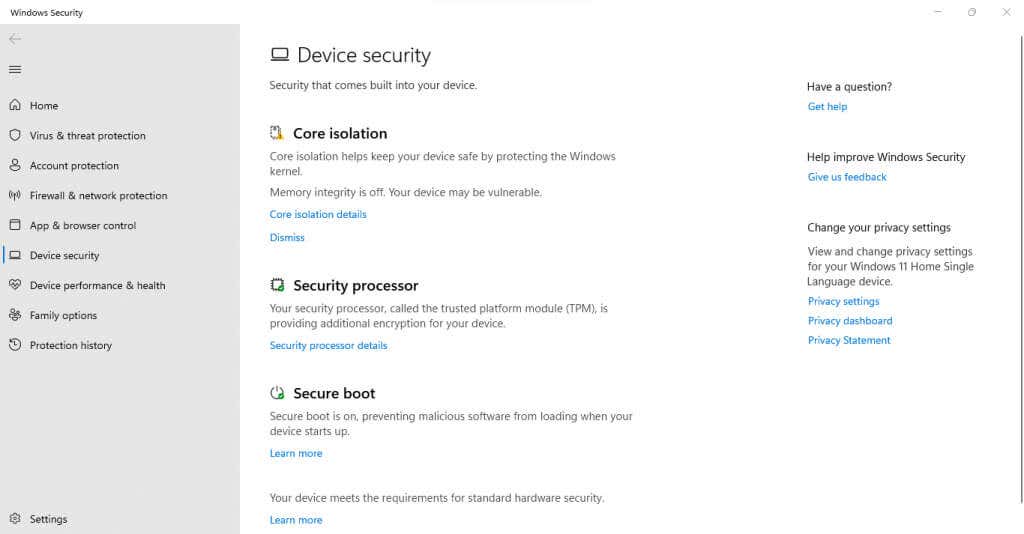

Windows 11 verfügt über eine Reihe erweiterter Sicherheitsfunktionen, die selbst die hartnäckigsten Hackerversuche abschrecken sollen. Die meisten dieser Funktionen wie TPM oder Sicherer Startvorgang sind auf unterstützten Systemen standardmäßig aktiviert.

Aber der hardwaregestützte Stapelschutz im Kernel-Modus ist anders. Da es sich geringfügig auf die Leistung auswirken kann und für die meisten Systeme nicht unbedingt erforderlich ist, muss es manuell aktiviert werden. Ganz zu schweigen von den strengeren Hardwareanforderungen für diese Funktion, im Gegensatz zu TPM, das selbst auf etwas älteren Chips nahezu universell ist.

Wenn Sie also die Option in Ihrem Gerätesicherheitsfenster sehen und sich Sorgen über Virenangriffe auf niedriger Ebene machen, können Sie den hardwaregestützten Stapelschutz aktivieren, um perfekte Sicherheit zu gewährleisten. Wenn die Leistungseinbußen spürbar werden, können Sie es jederzeit wieder deaktivieren.

.