Wenn Sie jemals auf eine Meldung auf Ihrem Computer oder einem anderen Gerät gestoßen sind, die Ihnen mitteilt, dass Sie höhere Berechtigungen benötigen, sind Sie auf die Notwendigkeit eines „Root-Zugriffs“ gestoßen.

Betriebssysteme müssen ein Gleichgewicht finden: Sie können den Benutzern erlauben, das zu tun, was sie tun müssen, dürfen aber gleichzeitig nicht zulassen, dass sie das gesamte System durcheinander bringen. Ob gut oder schlecht, wenn Sie „Root-Zugriff“ auf einen Computer haben, haben Sie die Schlüssel zum Königreich.

Betriebssysteme sind wie Zwiebeln

Betriebssysteme (OSes) haben Schichten, genau wie eine Zwiebel. Allerdings haben Betriebssysteme im Gegensatz zu einer Zwiebel Kernel.

Der Kernel ist die unterste Kernschicht des Betriebssystems. Dieser Teil des Betriebssystems kommuniziert direkt mit der Hardware des Computers. Der Kernel ist das Erste, was geladen wird, wenn Ihr Computer das Betriebssystem lädt. Der Kernel bleibt immer in RAM. Wenn der Kernel einen Fehler macht, stürzt der Computer ab. Es ist der kritischste Teil des Betriebssystems.

Um den Kernel herum befinden sich verschiedene Betriebssystemkomponenten wie das Dateisystem, Gerätetreiber, Anwendungsprogrammierschnittstellen (APIs) und Benutzeroberflächen (UI). Die Benutzeroberfläche ist der Teil, der Sie als Benutzer mit all den Betriebssystemkomponenten verbindet, die im Hintergrund arbeiten.

Die meisten Benutzer benötigen nur Zugriff auf einige der Betriebssystemkomponenten und auch nur in unterschiedlichem Umfang, weshalb Betriebssysteme „Berechtigungsstufen“ haben.

Die Grundlagen der Betriebssystemprivilegien

Genau wie im wirklichen Leben bedeutet der Besitz bestimmter Berechtigungen in einem Betriebssystem, Zugriff auf Dinge zu erhalten, die Benutzern mit geringeren Berechtigungen nicht möglich sind. Der Zugriff kann auf verschiedene Arten eingeschränkt werden. Eine häufige Einschränkung ist der Zugriff auf das Dateisystem. Sie haben möglicherweise nur „Lese“-Rechte für bestimmte Daten, was bedeutet, dass Sie diese Dateien öffnen und lesen können, sie aber in keiner Weise ändern können. Dazu benötigen Sie „Schreibrechte“.

Einige Datentypen gewähren Ihnen möglicherweise überhaupt keine „Lese“-Berechtigungen. Beispielsweise möchten Sie nicht, dass ein öffentlicher Computer Benutzern Zugriff auf Daten gewährt, die nur Mitarbeiter sehen dürfen.

Andere häufige Einschränkungen beziehen sich auf Computereinstellungen und Softwareinstallation. Mithilfe unterschiedlicher Berechtigungsstufen können Benutzer daran gehindert werden, Anwendungen zu installieren oder zu entfernen und Dinge wie das Systemhintergrundbild zu ändern..

Root-Zugriff zu haben ist das höchste Privileg

„Root-Zugriff“ bedeutet, die höchstmöglichen Berechtigungen auf dem Computer zu haben. Es bleiben Ihnen keine Dateien oder Daten verborgen. Root-Benutzer können jeden Aspekt des Betriebssystems ändern.

Jede Anwendung, die der Root-Benutzer mit denselben Berechtigungen ausführt, kann alles tun, was ein Root-Benutzer kann. Der Root-Zugriff ist für die Behebung vieler Probleme und die allgemeine Computerwartung unerlässlich.

Ein anderer Begriff für einen Root-Benutzer ist „Administrator“, obwohl ein Administratorkonto in manchen Fällen je nach Betriebssystem und spezifischer Konfiguration etwas geringere Berechtigungen als das Root-Konto haben kann. In den meisten Fällen sind Administratorrechte und Root-Rechte austauschbare Begriffe.

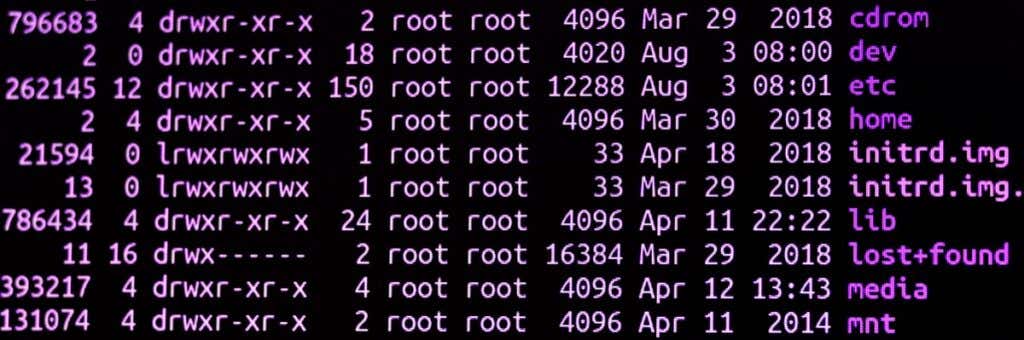

Linux-Benutzerberechtigungsstufen

Linux und andere „Unix-ähnlich “-Betriebssysteme haben einen speziellen Ansatz für Root-Konten. Unter Linux gibt es immer mindestens ein Root-Konto, das bei der Erstinstallation des Betriebssystems erstellt wird. Standardmäßig handelt es sich bei diesem Konto nicht um ein Benutzerkonto für den täglichen Gebrauch. Stattdessen muss ein normaler Benutzer immer dann, wenn er etwas tun muss, für das Root-Zugriff erforderlich ist, einen Benutzernamen und ein Kennwort angeben, wodurch die Berechtigungen zum Ausführen der Aufgabe vorübergehend erhöht und dann wieder auf die normalen Benutzerberechtigungsebenen gesenkt werden.

Mit dem Linus Terminal, einer textbasierten Schnittstelle, können Benutzer den Befehl „sudo“ verwenden, der für „superuser do“ steht. Jeder Befehl, der auf sudo folgt, wird mit Root-Rechten ausgeführt und Sie müssen erneut ein Passwort eingeben.

Benutzerberechtigungsstufen für Windows und macOS

Jahrelang hatte Microsoft Windows eine lockerere Einstellung zu Root-Rechten. Das primäre Benutzerkonto war auch das Administratorkonto, was bedeutete, dass Sie Dinge manuell ändern mussten, wenn Sie das gleiche Maß an inhärenter Sicherheit durch den Linux-Ansatz erreichen wollten.

In modernen Versionen von Microsoft Windows lösen Aktionen, die Administratorrechte erfordern, eine Windows-Benutzerkontensteuerung (UAC) aus und Sie müssen das Administratorkennwort angeben. Sie können bestimmte Anwendungen auch mit Administratorrechten starten. Sie können beispielsweise Eingabeaufforderung oder das Windows-Terminal mit Administratorrechten starten und müssen für die Dauer der Sitzung nicht wiederholt ein Passwort eingeben..

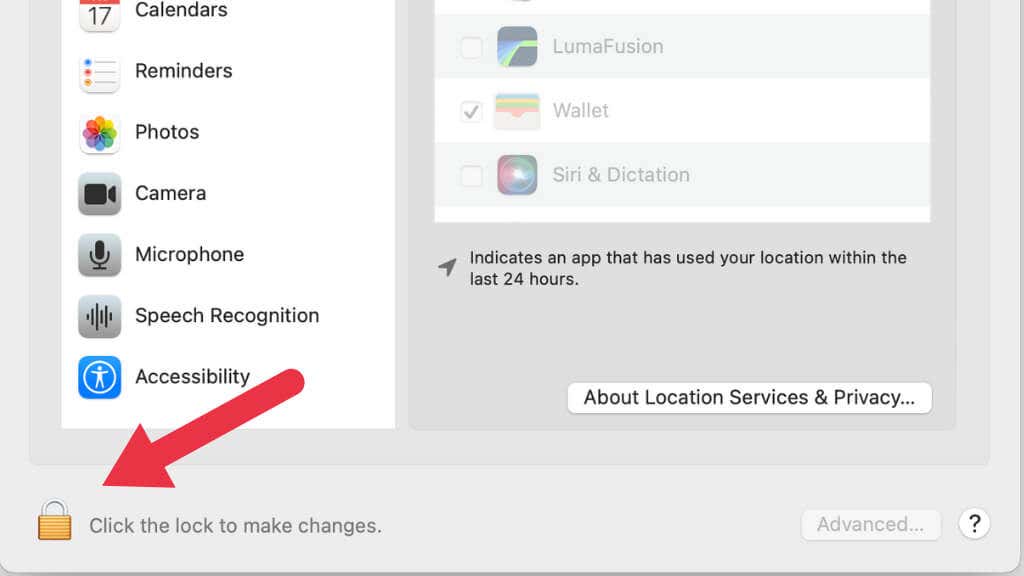

Apples macOS ist wie Linux ein Unix-ähnliches Betriebssystem und erfordert eine Privilegienerhöhung pro Vorgang, wenn Sie versuchen, etwas außerhalb der regulären Nutzung zu tun. Unter macOS werden Sie kleine Schlosssymbole bemerken, mit denen Sie Systemeinstellungen mit dem Root-Benutzerkennwort entsperren und anschließend wieder sperren können, wenn Sie fertig sind.

Standardmäßig geht macOS bei Berechtigungen etwas aggressiver vor als Windows. Wenn eine App beispielsweise auf Daten auf einem Wechseldatenträger zugreifen muss, werden Sie von macOS beim ersten Mal gefragt, ob das in Ordnung ist.

Root-Zugriff auf Android-Telefonen

Die meisten Menschen, die keine Systemadministratoren sind, sind erstmals im Zusammenhang mit Android-Smartphones und -Tablets auf die Idee des „Root-Zugriffs“ oder „Rootings“ gestoßen. Während Android ein Open-Source-Betriebssystem ist, gewähren fast alle Android-Telefonhersteller wie Samsung und OnePlus ihren Kunden keinen Root-Zugriff auf ihre Telefone. Stattdessen verfügen sie über spezielle Benutzerkonten, die keinen einfachen Zugriff auf die Hardware des Telefons erhalten. Im Gegensatz zu einem PC können Sie also auf Ihrem Android-Telefon das Betriebssystem nicht ändern oder Systemänderungen vornehmen, die nicht ausdrücklich vom Telefonhersteller zugelassen sind.

Auf vielen Telefonen kann der Root-Zugriff durch Ausführen einer Root-App erlangt werden, aber einige Geräte erfordern einen etwas komplizierten Root-Vorgang mithilfe eines Computers und der Android Debug Bridge (ADB). Durch die Verwendung einer der verschiedenen Ein-Klick-Root-Methoden oder Tutorials zum Rooten von Android-Geräten können Sie Root-Zugriff auf Ihr Telefon erhalten.

Von hier aus können Sie praktisch jeden Aspekt des Geräts ändern, einschließlich der Entfernung von Anbieter-Bloatware und der Deaktivierung oder Aktivierung von Dingen, die der Telefonhersteller außerhalb Ihrer Reichweite halten wollte. Das Rooten eines Android-Telefons ist auch der erste Schritt, wenn Sie das Betriebssystem vollständig ersetzen möchten. Dies kann die neueste Version von Android, benutzerdefinierte ROMs und sogar Standard-Android (wie ein Google Nexus-Telefon) ohne die herstellerspezifischen Schnittstellen umfassen. Sie eröffnen eine Welt alternativer Firmware, indem Sie Ihr Gerät rooten und seinen Bootloader entsperren.

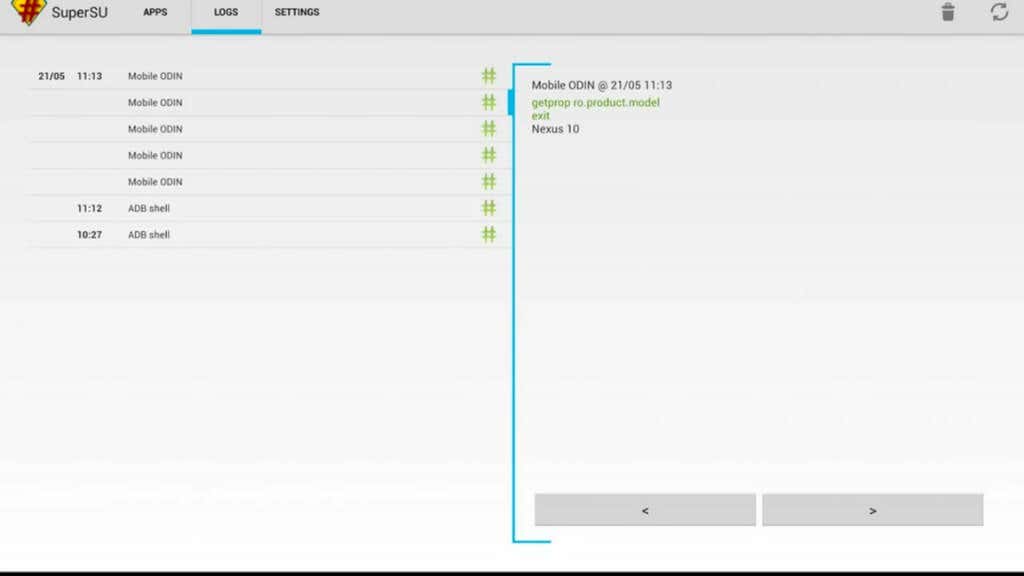

Beliebte Apps sind SuperSu und Magisk, die Sie auf eigene Gefahr nutzen. Alternativ können Sie auch etwas Zeit in Android-Foren verbringen und nachlesen, wie es anderen Besitzern Ihres Telefonmodells mit dem Rooten ergangen ist..

Jailbreaking von iOS-Geräten

Während Android-Telefone Ihnen standardmäßig keinen Root-Zugriff gewähren, ist Android im Allgemeinen viel weniger restriktiv als iOS, selbst ohne Root-Berechtigungen. Auf einem Android-Telefon können Sie beispielsweise ganz einfach die Installation von Anwendungen aus App-Stores von Drittanbietern aktivieren und alles installieren, was Sie möchten, auch wenn es nicht im Google Play Store verfügbar ist.

Unter iOS ist jede App, die Apple nicht gutheißt, einfach unerreichbar, wo die Praxis von „Jailbreaking “ ins Spiel kommt. Das Ergebnis eines Jailbreaks ist im Großen und Ganzen dasselbe wie das Rooten einer Android-Telefon, aber der Unterschied besteht darin, dass iOS-Sicherheitsmaßnahmen mithilfe von Exploits durchbrochen werden müssen.

Die Gefahren des Root-Zugriffs

Bei Geräten wie iPhones und Android-Smartphones ist beim Rooten ein entscheidender Punkt zu berücksichtigen, dass dadurch Ihre Garantie ungültig werden kann. Dies ist besonders besorgniserregend, da ein fehlgeschlagener Root- oder Jailbreak Ihr Gerät dauerhaft lahmlegen kann, was der Hersteller möglicherweise nicht reparieren möchte, selbst wenn Sie dafür bezahlen.

Auf PCs sind die Probleme anders. Sie möchten nicht versehentlich den falschen Benutzern oder Anwendungen Root-Zugriff gewähren. Ob auf einem Telefon oder einem Computer: Es besteht auch die Möglichkeit, dass Sie Malware Root-Zugriff gewähren. Das kann eine Katastrophe sein und Ihre Systemdateien in Gefahr bringen. Aus diesem Grund ist die Verwendung eines Antivirenpakets auf einem gerooteten Gerät von entscheidender Bedeutung.

Angenommen, Sie erhalten Root-Zugriff und beginnen mit der Installation benutzerdefinierter ROMs. In diesem Fall verlieren Sie möglicherweise den Zugriff auf spezielle Funktionen Ihres Geräts und stellen eine schlechtere Wärmeverwaltung oder Akkulaufzeit fest, da viele der Optimierungen auf gerooteten Geräten mit benutzerdefinierten ROMs nicht vorhanden sind. Einige Benutzer führen eine Übertaktung auf ihrem gerooteten Gerät durch, wobei CPU und GPU über die Herstellerspezifikationen hinaus beansprucht werden, was möglicherweise zu Schäden am Telefon führen kann.

Entrooten Sie Ihr Gerät

Was ist, wenn Sie Ihren Root-Zugriff deinstallieren möchten? Vorausgesetzt, dass Ihr Gerät noch funktioniert, können Sie es „entrooten“ oder „Jailbreak aufheben“ und es in seinen ursprünglichen Zustand zurückversetzen, wozu auch das Zurückflashen des OEM-ROMs auf das Gerät gehört. Sie sollten dies tun, bevor Sie Ihr Gerät verkaufen oder verschenken, und wenn möglich, bevor Sie versuchen, eine Rückgabe unter Garantie vorzunehmen..

Ein gerootetes Telefon zu haben kann bestärkend und befreiend sein, birgt aber auch eine lange Liste an Risiken und Vorbehalten. Überlegen Sie also sorgfältig, ob es sich lohnt.

.